Introduction

Cette formation présente :

- les outils d’administration (CMC)

- La gestion des utilisateurs et des groupes

- La gestion des objets et des dossiers

- L’utilisation de matrices de droits

- La planification et la publication

Principe de fonctionnement

BO donne accès à 4 tâches qui sont :

- Interrogation

BO permet aux utilisateurs de créer des documents à parti de données issues des bases de données de l’entreprise ou de fichiers personnels. Le produit peut être utilisé comme un filtre par l’utilisateur, supprimant les données superflues et lui donnant accès aux informations correspondantes à ses besoins et à ses droits.

- Reporting

BO est un puissant outil de reporting incluant de nombreuses fonctions de calcul et de valorisation. Le reporting correspond à la mise en forme du document (ajout de titre, insertion d’images, co-existence de tableaux et de graphes…).

- Analyse

Une fois intégrées dans un rapport, les données peuvent être analysées à l’écran en utilisant le module Explorer. Cet outil d’analyse puissant et flexible permet aux utilisateurs de visualiser leurs données selon différentes perspectives et à différents niveaux de détail.

- Partage

Quand le document est terminé, il est possible de le partager avec d’autres utilisateurs ou de le mettre à disposition sur un serveur Web par exemple. Le nouveau produit BOXI a basculé une grande partie du traitement côté serveur. Comparé aux précédentes versions, il y a beaucoup plus de traitements effectués par le serveur BO.

La couche sémantique

Avec Web Intelligence, vous ne pouvez créer une requête que si la couche sémantique existe. Cette couche sémantique, c’est-à-dire la vue métier des données, est une représentation logique du métier basée sur les données provenant d’une base de données. Cette couche sémantique a pour nom Univers et contient toutes les définitions des données via des objets porteurs de code SQL (Structured Query Language) permettant l’exécution des requêtes.

L’univers ne possède pas de données, mais ce que l’on nomme des métadonnées. Une requête est fabriquée à l’aide d’un univers en agençant les différents objets souhaités, le rapport est exécute à partir du SQL généré automatiquement par BO.

Les univers

Lors de la conception des univers, les Designers définissent des objets que l’utilisateur va manipuler lors de la création de requêtes.

Il existe 3 sortes d’objets :

- Les objets dimension : ils représentent souvent une entité de la base de données (Pays, Nom boutique) ou une notion de temps (Année, Trimestre) et correspondent donc à des champs de type alphanumériques ou date ou booléen. Ces objets peuvent être utilisées lors de l’exploration et de la synchronisation.

- Les objets information : ils sont toujours rattachés à un objet dimension. Ils donnent des informations de détail moins fréquemment utilisées et sur lesquelles on ne peut pas faire d’exploration ni de synchronisation. Leur rattachement à une dimension accroît l’ergonomie de présentation des objets.

- Les objets indicateur : ils restituent des données numériques qui sont le résultat d’un regroupement (somme, comptage, moyenne) à partir de données de la base. L’objet indicateur est sémantiquement dynamique : les valeurs retournées dépendent des objets utilisés dans la requête. On peut effectuer des calculs type somme, moyenne, sur des objets indicateurs.

Les objets retournent des valeurs pré-formatées par le Designer (exemple : le chiffre d’affaire apparait sous un format comportant un espace séparateur de milliers ex : 12 345). Ce format peut, bien entendu, être changé.

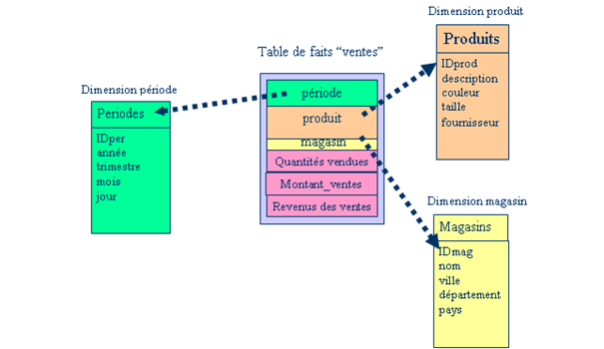

Le schéma le plus souvent utilisé pour sortir des données de reporting est le modèle en étoile. Les données applicatives alimentent un DataWarehouse dont la structure est disjointe de la base de données opérationnelle, ce qui permet de bien meilleures performances lors du calcul des agrégats.

Toutefois, la complexité des bases peut amener à un modèle conservant une certaine complexité, d’où des temps de réponse parfois longs.

Architecture générale

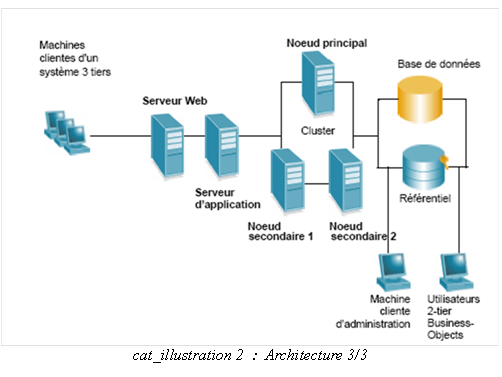

Le principe de base est une architecture dite 3/3, via un Intranet avec un serveur d’application qui par défaut est du Tomcat, mais peut aussi être Websphère si on personnalise la configuration.

Le serveur Web (Apache par exemple) et le serveur d’applications sont généralement sur la même machine.

- Crystal Reports

Outil de développement (module développeur)

Outil de développement (module développeur)

C/S de Crystal reports

- Crystal Reports Explorer

Outil de création de rapport simple (pour créer des rapports Crystal)

Outil de création de rapport simple (pour créer des rapports Crystal)

Via InfoView

- InfoView

portail de l’application (diffusion)

portail de l’application (diffusion) - Web Intelligence

Outil de création de rapport WebI (application Java pour les documents WebI)

Outil de création de rapport WebI (application Java pour les documents WebI)

.wid via InfoView

- Web Intelligence Rich Client

Outil Client/Serveur de création de rapport WebI (.wid), permet l’utilisation de fichiers de données personnelles (en local)

Outil Client/Serveur de création de rapport WebI (.wid), permet l’utilisation de fichiers de données personnelles (en local) - Voyager (anciennement OLAP Intelligence)

Navigateur OLAP

Navigateur OLAP - Desktop Intelligence

Outil Client/Serveur de création de rapport DeskI (fonctionne en 3/3)

Outil Client/Serveur de création de rapport DeskI (fonctionne en 3/3)

.rep

- Live Office

permet de s’interfacer et rafraichir des documents via Microsoft Office

permet de s’interfacer et rafraichir des documents via Microsoft Office

BO dans Microsoft Office

- Dashboard Manager

Outil de pilotage et de création de tableaux de bordProduits de données

Outil de pilotage et de création de tableaux de bordProduits de données

Ces outils permettent de modéliser les données sous forme d’univers et de vues d’entreprise pour les utilisateurs et outils de reporting.

- Gestionnaire de vue d’entreprise

Outil de développement de la couche sémantique de Crystal Reports explorer, une vue d’entreprise est à Crystal Reports Explorer ce qu’un univers est à Web Intelligence.

- Designer

Outil de développement de la couche sémantique de BusinessObjects. Cet outil permet la création des Univers.

Produits d’administration

- Central Management Console (CMC)

console d’administration générale de BO (99% de l’administration)

console d’administration générale de BO (99% de l’administration) - Central Configuration Manager

console 2/3 de gestion des SIASIA et des CMS (permet notamment de définir des instances de cluster)

console 2/3 de gestion des SIASIA et des CMS (permet notamment de définir des instances de cluster) - Assistant de publication

Outil de publication en masse de rapports Crystal et de documents génériques

Outil de publication en masse de rapports Crystal et de documents génériques - Assistant d’importation

Outil de sauvegarde, de migration et de transfert d’objets entre CMS (possède une option afin de charger un fichier BIAR automatiquement)

Outil de sauvegarde, de migration et de transfert d’objets entre CMS (possède une option afin de charger un fichier BIAR automatiquement)

Les fichiers BIAR permettent de faire une restauration complète (au document prêt). Un fichier BIAR est un fichier zip limité à 1Go, qu’il faut donc penser à fractionner.

Sauvegarde grâce aux fichiers BIAR

Pensez à créez des fichiers BIAR le plus souvent possible. Ils permettent de restaurer facilement et rapidement les données de votre référentiels. Pour les comptes LDAP, il vaut mieux utiliser des utilisateurs nommés.

Les outils d’administration : CMC

Le modèle d’administration appliqué à BO Enterprise XI est très différent de celui de BusinessObjects 6.x. La CMC permet d’accomplir des tâches de gestion pour les utilisateurs, telles que la configuration de l’authentification, l’ajout d’utilisateurs et de groupes.

Elle permet en outre :

- de publier, d’organiser et de définir des niveaux de sécurité pour l’ensemble du contenu de BO Enterprise

- de gérer des serveurs et de créer des groupes de serveur, dès lors que le CMS est en cours d’exécution

La CMC est un outil basé sur le Web qui offre une interface unique vous permettant d’effectuer la quasi-totalité des tâches d’administration quotidiennes, y compris la gestion des utilisateurs, des contenus et des serveurs.

Tout utilisateur disposant de références de connexion valides pour BusinessObjects Enterprise peut se connecter à la CMC et définir ses préférences. Cependant, les utilisateurs n’appartenant pas au groupe Administrateurs ne peuvent exécuter aucune des tâches de gestion disponibles à moins que des droits suffisants leur aient été accordés.

En BO 6, on pouvait se connecter directement à la base de données système, maintenant, on se connecte à un service (sur le port 6400). La création de groupes et d’utilisateurs par l’intermédiaire de ce service permet de peupler la base de données système.

Principes généraux sur la sécurité

BusinessObjects possède son propre moteur de sécurité et d’authentification : le mode Enterprise.

La sécurité de BusinessObjects peut inclure aussi les différents serveurs d’annuaire de l’entreprise et utiliser les mécanismes d’authentification des annuaires LDAP, de Active Directory, de Windows NT et de SAP security.

En XI 3.x, les moteurs de sécurité SAP et NT ne sont pas utilisable pour InfoView mais uniquement pour le développement d’applications spécifiques avec le SDK.

Authentification

BO XI 3.X accepte différents modes d’authentification :

- BO Enterprise

- LDAP

- Active Directory (uniquement avec IIS)

Une compte LDAP n’est qu’un alias d’un compte BO Enterprise.

Utilisateur simultané : n’utilise qu’1 licence et donc qu’1 seul utilisateur logique BO, l’inconvénient est que, contrairement à un utilisateur nommé, cet utilisateur simultané ne possède qu’1 boite de réception et on ne peut envoyer des planifications qu’à cet utilisateur logique (et non à un des utilisateurs réels qu’il contient).

Ne pas confondre utilisateur simultané et nommé

Il faut bien faire attention quant au choix d’un utilisateur nommé ou d’un utilisateur simultané.

Connexion à la CMC

Vous pouvez accéder à la CMC de 2 façons :

- en saisissant le nom de l’ordinateur auquel vous souhaitez accéder directement dans votre navigateur

- en sélectionnant la Central Management Console BusinessObjects Enterprise à partir du groupe de programmes du menu Démarrer de Windows

Pour vous connecter à la CMC depuis votre navigateur :

- Saisissez l’URL appropriée : http://srvboxi:8080/CmcApp

- Saisissez le nom de votre CMS (Central Management Server) dans le champ Système

- Saisissez votre nom d’utilisateur et votre mot de passe

- Sélectionnez le mode voulu dans la liste « Type d’authentification »

- Cliquez sur « Connexion »

Lorsque vous avez fini d’utiliser la CMC, il suffit de vous déconnecter pour terminer la session. Le bouton « Déconnexion » se trouve dans l’angle supérieur droit de la console. La fermeture du navigateur entraine la perte de la session courante ce qui déclenche automatiquement le mécanisme de déconnexion.

Remarque

Si c’est la première fois qu’un administrateur accède à la CMC, saisissez Administrator en tant que nom d’utilisateur. Ce compte Enterprise par défaut ne possède pas de mot de passe, pensez à lui en attribuer rapidement un.

Le compte Guest

Le compte Guest ne peut être supprimé, il est crée par défaut sans mot de passe.

Ce compte a 2 fonctions :

- Il est utilisé pour les connexions anonymes

- Les paramètres utilisateurs (préférences de la CMC et d’InfoView) du compte Guest sont utilisés comme paramètres par défaut des nouveaux comptes.

Attention

Le compte Guest permet de spécifier les paramètres par défaut de tout compte utilisateur nouvellement crée.

Ne créez pas de mot de passe pour les comptes Guest si vous envisagez d’utiliser les fonctions de connexion unique anonyme ou d’inscription disponibles dans BO Enterprise.

Espace utilisateur

Les espaces personnels de l’utilisateur sont :

- les dossiers personnels

- catégories personnelles

- les boite aux lettres

Lorsque vous ajoutez un utilisateur, le système crée automatiquement une boite de réception pour cet utilisateur qui porte le même nom que l’utilisateur. Par défaut, seul l’utilisateur et l’administrateur ont le droit d’y accéder.

Remarque

Lors de la planification d’objets, vous pouvez spécifier des boites de réception d’utilisateurs comme destination des objets. Dans ce cas, le système enregistre l’instance dans l’Output File Repository Server et dans les boites de réception spécifiées. Plutôt que d’envoyer le fichier réel aux boites de réception, vous pouvez envoyer un raccourci.

Attention

Pour utiliser une destination, cette dernière doit être activée et configurée sur les Job Servers :

- Destination Job Server : sert pour les publications et pour les envois des utilisateurs

- Publication Job Server : planifie les publications

- Adaptive Job Server : pour WebI et les traitements internes

On peut restreindre l’expéditeur (champ from du header de l’email) soit sur le serveur smtp utilisé soit en en mettant un par défaut (l’adresse email de l’utilisateur par exemple) puis en configurant le fichier web.xml (dans C:\Program Files\Business Objects\Tomcat55\webapps\InfoViewApp\WEB-INF) en mettant « false » pour le champ « SMTPFrom« . Cela empêchera l’utilisateur d’indiquer une adresse email ne lui appartenant pas.

Les destinations SMTP, FTP et fichier sont par défaut désactivées dans les jobs servers. Pour pouvoir diffuser des fichiers par ces moyens, il faut d’abord activer et configurer ces destinations dans le Job Server correspondant.

Supervision

Liste des serveurs

Vous pouvez utiliser des droits pour accorder à des personnes l’accès à des serveurs et à des groupes de serveurs, afin qu’elles puissent réaliser des tâches telles que le démarrage et l’arrêt des serveurs.

Si la configuration et la sécurité de votre système l’exigent, vous pouvez limiter la gestion des serveurs à l’administrateur de BusinessObjects Enterprise. Toutefois, vous pouvez être amené à accorder l’accès à d’autres personnes qui utilisent ces serveurs.

Vous pouvez également souhaiter déléguer des tâches d’administration de serveur BO Enterprise à d’autres personnes (les CDTI par exemple). Vous pouvez aussi souhaiter que différents groupes au sein de votre organisation contrôlent leur propre gestion des serveurs. Liste des nœuds

Les noeuds sont configurés dans le Central Configuration Manager (CCM). Un noeud est un ensemble de serveurs BO Enterprise qui sont gérés par le biais d’un seul Server Intelligence Agent (SIA). Le SIA surveille les serveurs du noeud et s’assure de leur bon fonctionnement.

Les nœuds sont une nouvelle fonctionnalité de cette version de BO Enterprise. Dans les versions précédentes, les serveurs étaient associés à un ordinateur donné. Maintenant qu’ils sont organisés en nœuds, il est plus facile de transférer les serveurs et leurs paramètres de configuration d’un ordinateur à un autre. Vous pouvez également disposer de plusieurs nœuds sur un même hôte.

Vous pouvez utiliser des nœuds pour regrouper des serveurs en clusters. Vous pouvez organiser vos serveurs sur plusieurs noeuds en fonction de la manière dont vous envisagez de les gérer. Par exemple, si vous souhaitez pouvoir démarrer et arrêter le CMS sans affecter les autres serveurs, vous pouvez le stocker sur un nœud distinct.

Remarque

Vous pouvez disposer d’un ou plusieurs noeuds sur le même ordinateur. Des noeuds multiples vous permettent d’exécuter des processus sous différents comptes utilisateur du système d’exploitation (tous les serveurs de chaque noeud s’exécutent sous le même compte utilisateur défini au niveau du SIA). Un noeud implique ne dépend que d’un seul SIA.

Catégories de service

Les catégories de service sont divisées en service BO principaux et en services associés à des composants BO spécifiques.

Les catégories de service comprennent :

- Services principaux : moteur de la plate-forme BO et des services utilitaires

- Crystal Reports : serveurs utilisées pour le traitement et la planification de documents crystal reports

- Desktop Intelligence : serveur utilisés pour le traitement et la planification de documents Desktop Intelligence

- Pilotage des performances : serveurs utilisés pour le traitement des tableaux de bord analytiques de BO

- Voyager : serveur de navigation et de consultation de cubes OLAP

- Web Intelligence : serveurs utilisés pour le traitement et la planification de documents WebI

Les états de serveur possibles sont les suivants :

- Initialisation en cours

- Démarrage en cours

- Exécution en cours

- Arrêté

- Arrêt en cours

- Echec

- Activé

- Désactivé

- Attente des ressourcesMétriques d’un serveur

Cette page, disponible pour tous les serveurs et accessible dans Serveur->Propriétés, donne des informations sur l’état physique du serveur (RAM, taille du disque, espace disque utilisé, nom d’hôte…).

Remarque

On peut modifier le nombre de connexions à la base de données système (jusqu’à 50) afin d’améliorer les performances.

Liste des connexions

Avant de commencer à travailler avec des données professionnelles, les analystes de données doivent créer des connexions à vos univers et les ajouter à leurs espaces de travail. Une connexion est un objet du référentiel BusinessObjects Enterprise contenant toutes les informations requises par un produit de requête et d’analyse tel que Voyager pour se connecter à une source de données. Cette méthode de connexion permet de bénéficier des avantages suivants :

- Amélioration de la sécurité : seul les administrateurs et les utilisateurs disposant des droits d’ajout d’objets au référentiel BusinessObjects Enterprise doivent connaitre les informations sur les serveurs. En outre, les informations de connexion, telles que le nom de serveur, la base de données, le nom d’utilisateur et le mot de passe sont enregistrées dans le référentiel et non dans les fichiers d’espace de travail.

- Amélioration de la productivité : les organisations peuvent facilement déplacer les espaces de travail d’un environnement de développement à un environnement de production en stockant les informations de connexion dans un objet de connexion partagé. Au lieu de modifier tous les espaces de travail, il vous suffit de modifier l’objet de connexion partagé pour faire référence au serveur de production plutôt qu’au serveur de développement. Les informations de connexion mises à jour sont automatiquement envoyées aux espaces de travail qui référencent l’objet de connexion partagée. Vous pouvez accorder aux utilisateurs l’accès aux connexions d’univers et le droit de créer et d’afficher des documents qui utilisent des univers et des connexions.

Remarque

Pour créer, modifier ou supprimer une connexion, il faut utiliser le Designer puis aller dans Outils->Connexions->Ajouter/Modifier .

Gestion des univers

Un univers est une abstraction d’une source de données qui contient des données dans un vocabulaire non technique. Les utilisateurs de Web Intelligence peuvent se connecter à un univers et exécuter des requêtes sur une base de données. Ils peuvent effectuer des analyses de données et créer des rapports à l’aide des objets d’un univers, sans nécessairement afficher ou connaitre les structures de données sous-jacentes de la base de données. Les univers sont crées à l’aide de l’application Designer.

Remarque

Pour créer des documents référençant l’univers ou actualiser les données, il faut avoir l’accès « Visualiser à la demande » sur l’univers. Vous pouvez accorder aux utilisateurs l’accès aux univers et autoriser certaines personnes à créer et visualiser des documents qui utilisent des univers et des connexions.

Remarque

L’option « Sécurité de l’univers » correspond à « Paramètres avancées » au niveau de la sécurité. Cela permet d’autoriser l’accès aux objets publics, privés et protégés. On peut ainsi restreindre l’accès à ces objets à certains groupes d’utilisateurs.

Pour limiter les options dans un univers :

- Outils->Gérer la sécurité->Gérer les restrictions d’accès->Lignes->Where puis définir les restrictions voulues et indiquer à qui elles s’appliquent

Dans les propriétés de l’objet du Designer, il y a l’onglet « Tables » qui permet d’indiquer à quelles tables s’appliquent la jointure ou les restrictions

Pour voir les connexions d’un univers, il existe la propriété « Connexions » accessible dans la CMC.

Remarque

Dans le Universe Designer, on peut gérer 3 types de connexions aux sources de données :

- Personnelle : connexion stockée en local sur le poste du designer et visible uniquement par l’utilisateur qui l’a créée

- Partagée : connexion stockée en local sur le poste du designer et visible de tous les utilisateurs du poste

- Sécurisée : connexion stockée dans le CMS, les connexions visibles par la CMC sont toutes des connexions sécuriséesApplications

Vous pouvez utiliser des droits pour contrôler l’accès des utilisateurs à certaines fonctionnalités des applications BusinessObjects Enterprise. Cette fonctionnalité est très importante, en effet, elle permet de restreindre l’accès aux fonctionnalités de la plate-forme BusinessObjects.

Remarque

Les paramètres des droits utilisateurs ne sont pas disponibles pour l’application Discussions. Vous pouvez néanmoins définir des droits sur les rapports individuels.

Pour l’application Web Intelligence, veillez à accorder les droits d’accès à l’option « Activer la visualisation HTML interactive (si la licence le permet) » afin de permettre aux utilisateurs d’utiliser le format d’affichage interactif et l’Editeur de requête HTML. Dans InfoView, les utilisateurs peuvent sélectionner ce format d’affichage et cet éditeur en cliquant sur « Préférences » puis en développant la zone « Web Intelligence ».

Les administrateurs de BusinessObjets Enterprise sont responsables de la gestion des threads de discussion pour les utilisateurs. Ceux-ci sont accessibles dans « Applications->Discussions ». Puis « Gérer->Propriétés->Administration des notes ».

Métriques système

Dans la section Paramètres de la CMC, la rubrique « Métriques globales » vous affichent des informations sur l’activité courante du serveur telles que :

- Le nombre de connexions total et actives

- Le nombre de licences utilisées

- Le nombre de travaux de planification en cours et effectués classés par statut

Dans l’onglet paramètres, vous pouvez aussi afficher la liste des connexions actives. Celle-ci est également disponible dans les métriques du serveur CMS.

Remarque

Lorsque vous activez l’audit pour les évènements Connexion et Déconnexion du serveur CMS, vous pouvez réaliser un rapport des connexions à partir de l’univers Audit, ou directement depuis la base de données d’audit.

Authentification

Il existe plusieurs types d’authentification : Enterprise, LDAP, AD et NT. Nous ne parlerons pas ici de ces 2 dernières méthodes d’authentification (NT étant de toute façon peu sécurisé, il vaut mieux l’éviter).

Enterprise

Cette méthode ne peut être désactivée. Il existe toujours au moins 2 utilisateurs Enterprise : Administrateur et Guest qui ne peuvent être supprimés. Dans le cas de l’utilisation d’un système d’authentification externe, vous pouvez « mapper » les comptes externes comme des alias des comptes enterprise.

Remarque

Vous pouvez utiliser l’authentification Enterprise en association avec l’authentification NT, LDAP ou AD ou avec les 3 plug-ins d’authentification ensemble.

LDAP

Protocole générique permettant de se connecter à la plupart des serveurs d’annuaire du marché. Le mappage de comptes LDAP à BO Enterprise permet aux utilisateurs d’accéder aux applications BO Enterprise à l’aide de leur nom d’utilisateur et de leur mot de passe LDAP.

Single sign on

BO accepte le moteur d’authentification par jeton SSO Verisign. L’authentification est alors déléguée à un système extérieur qui renvoit un certificat d’authenticité de la connexion. Le module SSO se configure de la même manière pour LDAP et AD.

Activation de l’authentification sécurisée

Les utilisateurs préfèrent naturellement se connecter une fois au système et ne pas avoir à entrer leur mot de passe plusieurs fois pendant une session. L’authentification sécurisée constitue une solution de connexion unique pour intégrer une solution d’authentification BO Enterprise aux solutions d’authentification tierces. Les applications qui possèdent une sécurité établie avec le CMS peuvent utiliser l’authentification sécurisée pour permettre aux utilisateurs de se connecter sans entrer leurs mots de passe. Pour activer l’authentification sécurisée, il faut configurer le serveur et le client.

Remarque

L’authentification sécurisée est prise en charge pour InfoView uniquement, elle est indisponible pour la CMC.

Pour configurer le serveur de manière à utiliser l’authentification sécurisée :

- Accédez à la zone de gestion « Authentification » de la CMC

- Cliquez 2 fois sur Enterprise. La boite de dialogue « Enterprise » s’affiche.

- Sélectionnez l’authentification sécurisée est activée.

- Créez un secret partagé pour vos utilisateurs

- Saisissez une valeur de délai pour les demandes d’authentification sécurisée

- Cliquez sur « Mettre à jour »

Remarque

Le secret partagé est utilisé par le client et le CMS pour créer un mot de passe d’authentification sécurisée. Ce mot de passe est utilisé pour sécuriser le système.

La valeur de délai détermine la durée d’attente par le CMS de l’appel IEnterpriseSession.logon() de l’application cliente.

Pour configurer le client de manière à ce qu’il utilise l’authentification sécurisée :

- Créez un fichier de configuration valide sur l’ordinateur client :

Le nom du fichier doit être TrustedPrincipal.conf et il doit se trouver dans : win32_x86/plugins/auth/secEnterprise. Il doit contenir SharedSecret=secret où secret est le mot de passe d’authentification sécurisée indiqué précédemment.

- Utilisez le gestionnaire de session pour créer un fichier de configuration principal sécurisé et vous connecter au CMS :

ISessionMgr sessionMgr = CrystalEnterprise.getSessionMgr() ; ITrustedPrincipal trustedPrincipal = sessionMgr.createTrustedPrincipal(« userName », « cmsName ») ; IEnterpriseSession enterpriseSession = sessionMgr.logon(trustedPrincipal) ;

Utilisateurs et groupes

La gestion des comptes d’utilisateur concerne toutes les tâches relatives à la création, au mappage, à la modification et à l’organisation des informations concernant les utilisateurs et les groupes. Ces tâches peuvent être exécutées à partir de la zone de gestion « Utilisateurs et groupes » de la CMC (Central Management Console).

Une fois les comptes d’utilisateur et les groupes créés, vous pouvez ajouter des objets et définir les droits correspondants. Lorsque les utilisateurs se connectent, ils peuvent visualiser les objets à l’aide d’InfoView ou de leur application Web personnalisée.

2 utilisateurs sont créés (et non supprimables) par défaut :

Administrator

Cet utilisateur appartient aux groupes Administrateurs et Tout le monde. Un administrateur peut exécuter toutes les tâches dans toutes les applications BusinessObjects Enterprise (telles que la CMC, le CCM, l’Assistant de publication et InfoView).

Guest

Cet utilisateur appartient au groupe Tout le monde. Ce compte est activé par défaut et aucun mot de passe ne lui est affecté par le système.

Attention

Si vous affectez un mot de passe au compte Guest, le SSO (Single Sign On) ne fonctionnera plus.

Attribution d’un groupe

Les groupes sont des rassemblements d’utilisateurs qui partagent les mêmes droits de compte. Vous pouvez par conséquent créer des groupes par service, rôle ou emplacement. Les groupes vous permettent de modifier les droits des utilisateurs dans un seul endroit (un groupe), au lieu de modifier individuellement les droits de chaque compte d’utilisateur. Vous pouvez également affecter des droits d’accès aux objets à un ou plusieurs groupes.

Dans la zone « Utilisateurs et groupes« , vous pouvez créer des groupes donnant à plusieurs personnes le droit d’accéder au rapport ou au dossier approprié. Cela vous permet ainsi de modifier un seul compte d’utilisateur au lieu de la totalité. Vous pouvez également visualiser les divers compte de groupe créés par défaut.

Vous pouvez accorder à des utilisateurs et à des groupes un accès administratif à d’autres utilisateurs et groupes. Les droits d’administration incluent : affichage, modification et suppression d’objets ; affichage et suppression d’instances d’objet ; suspension d’instances d’objet.

Les groupes AD, NT et LDAP

Ils se reconnaissent à leur format :

- Groupe NT : SecWindowsNT : :nom_du_groupe_NT

- Groupe AD : SecActiveDirectory : :nom_du_groupe_AD

- Groupe LDAP : SecLDAP : :nom_du_groupe_LDAPAjout de membre à un groupe

Pour ajouter un utilisateur à un ou plusieurs groupes

- Accédez à la zone de gestion « Utilisateurs et groupes » de la CMC

- Sélectionnez l’utilisateur que vous souhaitez ajouter à un groupe

- Cliquez sur Actions->Joindre au groupe

- La boite de dialogue « Joindre au groupe » apparait

- Déplacer le groupe auquel vous souhaitez ajouter l’utilisateur de la liste Groupes disponibles vers la liste Groupes de destination

- Cliquez sur OkSous-groupes et membres du groupe

Un groupe peut devenir membre d’un autre groupe. Le groupe qui devient membre est appelé sous-groupe. Le groupe auquel vous ajoutez le sous-groupe est le groupe parent. les sous-groupes héritent des droits du groupe parent (et c’est bien là tout leur intérêt).

- Dans la zone de gestion « Utilisateurs et groupes » de la CMC, cliquez sur le groupe à ajouter à un autre groupe.

- Cliquez sur Actions->Membre de

La boite de dialogue « Membre de » s’affiche

- Cliquez sur « Joindre au groupe »

La boite de dialogue Joindre au groupe apparait

- Déplacez le groupe auquel vous souhaitez ajouter le premier groupe de la liste Groupes disponible vers la liste Groupes de destination

Tout droit associé au groupe parent sera hérité par le nouveau groupe que vous avez créé

- Cliquez sur Ok

Vous revenez à la boite de dialogue « Membre de » et le groupe parent apparait dans la liste des groupes parent. Remarque

Pour simplifier la gestion de vos droits dans le cas de l’utilisation d’une sécurité externe (LDAP, AD, NT…), appliquez vos droits à des groupes Enterprise puis ajoutez les groupes externes en tant que membres.

Sécurité

Sécurité globale des objets

Ce dossier joue le rôle de racine pour tous les autres dossiers, objets que vous ajoutez au système. les droits sur la racine des dossiers suivent les règles d’héritage. Pour accéder à la sécurité globale, depuis l’onglet gestion des dossiers, sélectionnez la racine, puis dans le menu « gérer », sélectionnez « sécurité » puis « sécurité des dossiers ».

Sécurité des dossiers

A l’instar des dossiers qui héritent de la sécurité du niveau global, les sous-dossiers héritent de la sécurité de leur dossier parent. Pour chaque dossier, vous pouvez accorder ou refuser l’accès aux utilisateurs et aux groupes de votre système.

Sécurité des objets

Par défaut, les objets héritent des droits issue de leur dossier parent. Pour chaque objet, vous pouvez accorder ou refuser l’accès aux utilisateurs et aux groupes de votre système.

Niveaux d’accès

Les niveaux d’accès constituent le cumul de droits de détails sur les objets du serveur.

Remarque

Par rapport aux versions précédentes, on peut comparer le niveau d’accès aux profils utilisateur (Designer, Superviseur, etc…) des versions 6.5 et précédentes et sont utilisés de la même façon.

Visualiser

- Si ce niveau d’accès est défini au niveau du dossier : l’utilisateur ou le groupe peut visualiser le dossier, les objets qu’il contient et toutes les instances générées de ces objets.

- Si ce niveau d’accès est défini au niveau de l’objet : l’utilisateur peut visualiser l’objet et toutes les instances générées de l’objet.

Toutefois il ne peut pas planifier l’objet ni mettre à jour les données « en direct ».

Planifier

- L’utilisateur ne peut pas rafraichir les documents de manière interactive.

- L’utilisateur ou le groupe peut visualiser l’objet ou le dossier et son contenu, et peut générer des instances en planifiant une seule fois ou périodiquement l’exécution de l’objet avec la source de données spécifiée.

- L’utilisateur ou le groupe peut visualiser, supprimer et suspendre la planification des instances qui lui appartiennent.

Visualiser à la demande

- Outre les droits accordés par le niveau d’accès « Planifier », l’utilisateur dispose du droit d’actualiser les données de manière interactive.

Contrôle total

- Ce niveau d’accès accorde tous les droits avancés disponibles.

- C’est le seul niveau d’accès qui permette de supprimer des objets (dossiers, états, instances).

Le niveau avancé permet de personnaliser l’accès d’un utilisateur ou d’un groupe à un objet en choisissant l’un des types de droits disponibles.

Création

Il vaut mieux définir des droits d’accès personnalisés (niveau d’accès personnalisé) pour éviter d’accorder des droits avancés (lorsque les niveaux par défaut ne suffisent pas) de manière unitaire, beaucoup plus difficile si ce n’est impossible à maintenir.

Attribution des droits

Pour définir les droits d’un niveau d’accès, vous devez d’abord définir les droits globaux généraux qui s’appliquent à tous les objets quels que soient leur type, puis spécifier dans quels cas remplacer les paramètres généraux en fonction du type spécifique de l’objet.

- Dans la zone « Niveaux d’accès », dans le volet Détails, sélectionnez le niveau d’accès pour lequel vous souhaitez modifier les droits d’accès.

- Cliquez sur « Actions->Droits inclus »

- Cliquez sur « Ajouter/Supprimer des droits »

La boite de dialogue Droits inclus affiche les ensembles de droits du niveau d’accès figurant dans la liste de navigation. La section Droits globaux généraux est développé par défaut.

- Définissez les droits globaux généraux

Chaque droit peut avoir le statut Accordé, Refusé ou Non spécifié. Vous pouvez également spécifier si ce droit doit être appliqué à l’objet uniquement, à ses sous-objets uniquement ou aux deux.

- Pour définir des droits en fonction du type pour le niveau d’accès, cliquez sur l’ensemble de droits dans la liste de navigation puis cliquez sur le sous-ensemble qui s’applique au type d’objet dont vous voulez définir les droits.

- Une fois l’opération terminée, cliquez sur Ok.

Vous revenez alors à la liste des droits effectifs.

Liste des droits affectés

Les « droits spécifiques au type » sont des droits affectant uniquement des types d’objets spécifiques, tels que des rapports Crystal, des dossiers ou des niveaux d’accès. Les droits spécifiques au type sont répartis comme suit :

- Droits généraux pour le type d’objet : ces droits sont identiques aux droits globaux généraux (par exemple, droit d’ajout, de suppression ou de modification d’un objet) mais vous les définissez sur des types d’objets spécifiques qui remplacement les paramètres de droits globaux généraux.

- Droits spécifiques pour le type d’objet : ces droits sont disponibles uniquement pour des types d’objets spécifiques. Par exemple, le droit d’exportation des données d’un rapport s’affiche pour les rapports Crystal mais pas pour les documents Word. Les droits spécifiques au type sont utiles car ils vous permettent de limiter les droits des utilisateurs ou groupes principaux en fonction du type d’objet. Prenons l’exemple d’un administrateur qui souhaite que les employés puissent ajouter des objets à un dossier mais pas créer de sous-dossiers. L’administrateur accorde les droits Ajouter au niveau global général pour le dossier, puis refuse les droits Ajouter pour le type d’objet Dossier. Les droits sont répartis dans les ensembles suivants en fonction des types d’objet auxquels ils s’appliquent :

- Général : Ces droits affectent tous les objets.

- Contenu : Ces droits sont répartis en fonction des types de contenu d’objet particuliers. Les types de contenu d’objet peuvent être, par exemple, des rapports Crystal, des fichiers PDF Adobe Acrobat ou encore des documents Desktop Intelligence.

- Application : Ces droits sont répartis en fonction de l’application BusinessObjets Enterprise affectée. Les applications peuvent être, par exemple, la CMC ou encore InfoView.

- Système : Ces droits sont répartis en fonction du composant système principal affecté. Les composants système principaux peuvent être, par exemple, des calendriers, des évènements ou encore des utilisateurs et des groupes. Les droits spécifiques au type se trouvent dans les ensembles Contenu, Application et Système. Dans chaque ensemble, les droits sont encore répartis dans d’autres catégories en fonction du type d’objet.

Ajout de droits globaux

Les droits mentionnées dans cette section s’appliquent à différents types d’objets.

De nombreux droits généraux possèdent également des droits de propriétaire équivalents. Les droits de propriétaire sont les droits qui s’appliquent uniquement au propriétaire de l’objet pour lequel les droits sont vérifiés.

Les droits suivants s’appliquent uniquement aux objets pouvant être planifiés :

- Droit « Planifier l’exécution du document »

- Droit « Planifier de la part d’autres utilisateurs »

- Droit « Planifier vers des destinations »

- Droit « Afficher les instances du document »

- Droit « Supprimer les instances »

- Droit « Suspendre et reprendre les instances du document »

- Droit « Replanifier les instances »

« Visualiser les objets » : permet de visualiser les objets et leurs propriétés. Si vous ne possédez pas ce droit sur un objet, ce dernier est masqué dans le système BusinessObjectsEnterprise. Il s’agit d’un droit de base requis pour toutes les tâches.

« Ajouter les objets au dossier » : permet d’ajouter des objets à un dossier. Ce droit s’applique également aux objets se comportant comme des dossiers tels que les boites de réception, les dossiers Favoris ou les lots d’objets.

« Modifier les objets » : permet de modifier le contenu d’un objet mais également les propriétés des objets et des dossiers.

« Modifier les droits des utilisateurs sur les objets » : permet de modifier les paramètres de sécurité d’un objet.

« Modifier en toute sécurité les droits des utilisateurs sur les objets » : permet d’accorder des droits ou des niveaux d’accès que vous possédez déjà sur un objet à d’autres utilisateurs. Pour ce faire, vous avez besoin de ce droit sur l’utilisateur ainsi que sur l’objet concerné.

Remarque

On peut créer le niveau d’accès « Droit de passage » qui contiendrait seulement les droits « Visualiser les objets » (pour general et contenu->dossier) qui ne s’appliquerait pas aux sous-objets. Puis on peut accorder ce niveau d’accès à tout le monde pour le dossier racine puis accorder les niveaux d’accès voulus au groupe voulu sur les sous-dossiers.

Hiérarchie des niveaux d’accès

Contrôle total prime sur Visualiser à la demande qui prime sur Planifier qui prime sur Visualiser qui prime sur Pas d’accès

Droits appliqués directement à un utilisateur

Dans tous les cas, les droits attribués directement à l’utilisateur prime dans tous les cas sur ceux qu’ils héritent de leur groupe.

Droits avancés (ou granulaires)

Refusé prime sur Accordé qui prime sur Non spécifié (R > A > NS)

Le droit Non spécifié empêche l’accès, sa différence avec Refusé réside dans le fait que Non spécifié est écrasé par Autorisé

- Accordé et Non spécifié = Accordé

- Refusé et Non spécifié = Refusé

- Non spécifié et Non spécifié = Refusé

- Accordé et Refusé = Refusé

- Accordé et Accordé = Accordé

Recommandations

Pour refuser un accès, utilisez systématiquement le droit « Non spécifié » plutôt que « Refusé » car « Refusé » a le fâcheux inconvénient de ne pas être annulé par l’application d’autres droits.

Appliquez sur le dossiers, les niveaux d’accès pour les groupes.

Utilisez le niveaux d’accès prédéfinis chaque fois que possible et éviter d’utiliser les droits avancés.

Appliquez sur la sécurité globale, un niveau d’accès « Pas d’accès » au groupe « Tout le monde » puis appliquez le niveau d’accès désiré au niveau du groupe.

Règles de transmission des droits pour les objets

Les droits et sous-dossiers et des objets se transmettent avec les mêmes règles que pour les utilisateurs et les groupes. Avec les droits avancés, on peut néanmoins choisir le périmètre (Objet seul ou Objet et sous-objets) d’application droit par droit. Ce qui diminue d’autant la notion d’héritage. Un droit que ne s’applique que sur l’objet courant ne sera pas transmis par héritage.

Droits sur les applications

La sécurité est orientée objet, contrairement aux versions précédentes de BusinessObjects, orientées utilisateur. La notion d’héritage peut être désactivée par les droits avancés. Ce type de sécurité oblige à définir la sécurité aussi pour les applications. Par exemple, pour qu’un utilisateur puisse utiliser WebI, il faut lui donner le droit Visualiser à la demande sur l’application WebI.

Administration des dossiers

Les dossiers sont des objets utilisés pur classer des documents. Vous pouvez utiliser des dossiers pour diviser un contenu en groupes logiques. Dans la mesure où vous pouvez définir la sécurité au niveau des dossiers, vous pouvez utiliser les dossiers comme un outil permettant de contrôler l’accès aux informations.

Vous pouvez modifier les droits d’accès aux objets d’un dossier nouvellement créé. Par défaut, les nouveaux objets que vous ajoutez à un dossier héritent des droits d’accès spécifiés pour ce dossier.

Remarque

FRS : input -> tous les documents, output -> toutes les instances de planification (ce dernier peut vite prendre de l’ampleur si on ne fait pas attention).

Définition des limites

Les limites vous permettent de supprimer régulièrement les instances de rapport. Vous définissez des limites pour automatiser des nettoyages réguliers de l’ancien contenu de BusinessObjects Enterprise. Les limites que vous définissez sur un dossier affectent tous les objets qu’il contient. Au niveau d’un dossier, vous pouvez limiter le nombre d’instances restant dans le système pour chaque objet, utilisateur ou groupe. Vous pouvez également limiter leur nombre de jours de présence dans le système pour un groupe ou un utilisateur donné.

Pour limiter les instances au niveau d’un dossier

- Sélectionnez un dossier, puis cliquez sur Actions->Limites

- Modifiez les paramètres disponibles en fonction du type de limite d’instance que vous voulez implémenter, puis cliquez sur « Mettre à jour » après chaque modification.

Les paramètres disponibles sont les suivants :

Supprimer les instances en surnombre lorsqu’il existe plus de N instances de l’objet

Sélectionnez Supprimer les instances en surnombre puis saisissez le nombre maximal d’instances à conserver dans le système (la valeur par défaut est 100)

Supprimer les instances en surnombre pour les utilisateurs/groupes suivants

Cliquez sur « Ajouter » pour limiter le nombre d’instances par utilisateur ou par groupe. Effectuez votre sélection parmi les utilisateurs et les groupes disponibles puis cliquez sur > pour ajouter les utilisateurs ou les groupes.

Supprimer les instances après N jours pour les utilisateurs/groupes suivants

Cliquez sur Ajouter pour limiter l’âge des instances par utilisateurs ou par groupe puis saisissez l’âge maximal dans la colonne « Nombre maximal de jours ».

Remarque

Les règles détaillées prennent le pas sur les règles héritées (analogue aux droits). Dans les propriétés d’un fichier, on peut voir son emplacement dans le FRS.

Dossiers personnels

BO Enterprise crée un dossier pour chaque utilisateur du système. Ces dossiers sont organisés sous la frome de Dossiers personnels dans la CMC. Par défaut, il existe des dossiers personnels pour les comptes Administrator et Guest. Lorsque vous vous connectez à la CMC et affichez la liste des dossiers personnels, vous visualisez uniquement les dossiers pour lesquels vous disposez d’un accès Visualiser (ou supérieur). Dans InfoView, ces dossiers sont également appelés dossiers Favoris.

Pour visualiser les dossiers personnels

- Accédez à la zone de gestion « Dossiers personnels » de la CMC

La liste des sous-dossiers apparaît. Chaque sous-dossier correspond à un compte d’utilisateur dans le système. Si vous ne disposez pas d’un accès Visualiser (ou supérieur) à un sous-dossier, celui-ci n’apparaît pas dans la liste.

Catégories d’entreprise

Les catégories offrent une autre manière d’organiser les objets. Vous pouvez associer un document à plusieurs catégories et créer des sous-catégories au sein d’une catégorie. BO Enterprise propose 2 types de catégorie :

- Les catégories d’entreprise sont créées par l’administrateur ou par d’autres utilisateurs disposant des droits d’accès à ces catégories. Si vous disposez des droits appropriés, vous pouvez créer des catégories administratives.

- Les catégories personnels peuvent être créées par chaque utilisateur afin d’organiser ses propres documents.

Plan de contenu

Un plan de contenu permet :

- Une sécurisation de l’implémentation

- Prévenir des risques de surcharge du système et des utilisateurs

- Limiter les appels à la base de données

- Sécuriser les informations confidentielles

- Offre aux utilisateurs une structure pour les aider à trouver l’information dont ils ont besoin

Le gestionnaire de contenu s’occupe de :

- L’ajout d’utilisateurs et groupes

- L’ajout d’utilisateurs et groupes 3-tiers

- Définir la structure de répertoire de contenu

- L’ajout de contenu dans les répertoires

- Déterminer où publier les objets

- Définir les accès des utilisateurs et des groupes sur les objets et répertoires

- Définir et créer les profils pour les distributions

- Définir les limites d’instances des répertoires et objets (en fonction de l’historique nécessaire)

- Définir les utilisateurs et droits d’accès aux univers

- Définir et créer les catégories des objets

Bénéfices d’un plan de contenu

- Adéquation Besoins-Ressources

- Succès auprès des utilisateurs

- Réduction du temps d’implémentation

- Faible maintenance et support

- Meilleur retour sur investissement

Mise en œuvre

Le gestionnaire de contenu implique :

- L’ajout d’utilisateurs et groupes

- L’ajout d’utilisateurs et groupes 3-tiers

- Définir la structure de répertoire de contenu

- L’ajout de contenu dans les répertoires

- Déterminer où publier les objets

- Définir les accès des utilisateurs et des groupes sur les objets et répertoires

- Définir et créer les profils pour les distributions

- Définir les limites d’instances des répertoires et objets (en fonction de l’historique nécessaire)

- Définir les utilisateurs et droits d’accès aux univers

- Définir et créer les catégories des objets Eléments à prendre en considération

L’organisation fonctionnelle des groupes :

- Groupage fonctionnel/logique

- Groupage fonctionnel/répertoire

- Implémentation de la sécurité

- L’intégration de comptes 3-tiersCréation

Exemple : « Qui doit acheter quoi ? »

- Lister les objets qui seront ajoutés au système ainsi que leur organisation -> déterminer les répertoires

- Définir les groupes et utilisateurs qui doivent accéder au contenu

- Définir les droits des utilisateurs, groupes, répertoires et objets

- Créer des profils correspondants

- Définir les catégoriesUtilisation de matrices d’accès

Le moyen de gérer de manière simple les droits d’un grand nombre d’utilisateurs et d’objets consiste à utiliser des matrices de droits

Cette approche permet de fournir une cartographie des accès, il est ainsi plus facile de visualiser l’ensemble des droits.

Pour réaliser une matrice de droits, il faut réunir un certain nombre d’informations :

- Quels sont les utilisateurs ?

- Quel est le contenu diffusé par InfoView ?

- Parmi les utilisateurs, qui a accès à quel contenu ?

- Parmi les utilisateurs, qui a accès à quelles fonctionnalités de la suite Business Objects Enterprise ?

Comment identifier des groupes d’utilisateurs ?

- Créez 2 ensembles de groupes, une arborescence fonctionnelle, calquée sur l’organisation de l’entreprise pour gérer l’accès au contenu et une arborescence applicative pour l’accès aux fonctionnalités

- Créez suffisamment de groupes pour limiter au maximum (autour de 2%) le nombre d’exceptions (utilisateurs ou objets possédant des droits individuel et/ou des droits avancés)

Exemple d’arborescence

Fonctionnelle :

- Entreprise

-> Service 1

- Equipe

- Pilotes BO Service 1

-> Service 2….

Applicative :

- CMC

-> Utilisateurs de la CMC -> Administrateurs

- Designer

-> Lecture seule -> Création d’univers -> Gestionnaire de connexions

- InfoView…

Recommandations

Le groupe général est celui qui a le moins d’accès (ex : groupe RH avec enseignants et DRH), l’accès doit être minimal pour le groupe englobant

Privilégiez les droits « Non-spécifiés »

Si le groupe racine a des droits explicitement refusés, il le transmettra aux sous-groupes, il faut donc privilégier l’utilisation de droits non-spécifiés

Planification

La planification permet d’exécuter une action automatiquement à un moment déterminé. Il y a plusieurs types de planification :

- Planification d’objet

- Planification d’évènement

Le résultat des planifications est conservé par BO et est consultable via l’historique de planification. Les différents rapports calculés sont appelés des instances.

La planification est un processus qui permet d’exécuter un objet automatiquement à des moments définis. Lorsque vous planifiez un objet, vous choisissez la périodicité voulue et définissez d’autres paramètres afin de contrôler exactement quand et comment l’objet sera exécuté.

Au moment où vous planifiez un objet, le système crée une instance planifiée. Bien qu’une instance planifiée apparaisse dans la boite de dialogue « Historique » de l’objet concerné (avec le status En supens ou Périodique), elle contient uniquement les informations sur l’objet et la planification, elle ne contient aucune donnée.

Lorsque le système exécute l’objet, il crée une instance de sortie pour l’objet (par exemple, une instance de rapport ou de programme). Une instance de rapport contient des données réelles provenant de la base de données. Une instance de programme est un fichier texte qui contient les sorties et les erreurs standards générées lors de l’exécution de l’objet programme. Les instances de sortie apparaissent également dans la boite de dialogue « Historique » d’un objet et ont le statut « Réussite » ou « Echec ».

Pour planifier et exécuter des objets, les utilisateurs finaux doivent utiliser un client Web tel qu’InfoView ou une application Web personnalisée. InfoView est essentiellement conçu pour planifier des objets et visualiser des rapports, tandis que la CMC permet non seulement de planifier des objets et de visualiser des rapports, mais également de gérer et d’administrer des objets.

3 fonctions liées à la fonction d’administration sont disponibles avec la CMC :

- Alertes : permet d’envoyer un e-mail à l’administrateur en cas d’échec et/ou à l’exécution d’une instance

- Planifier pour : permet de lancer des instances à destination d’un profil d’utilisateurs donné (par exemple pour respecter les restrictions d’univers)

- Historique : permet de ré-exécuter les tâchesGestion des instances

Il est possible de fixer certaines limites lors de la création d’instances. Cela permet un certain contrôle de l’historique des instances d’un rapport.

3 niveaux de limites :

- Global

- Dossier

- ObjetPlanification d’objets

On peut planifier des objets types :

- Programme

- Rapport

- Packages

- Documents Web Intelligence

- Publications

- Liste de valeurs (LOV)

Dans la zone de gestion « Dossiers » de la CMC, sélectionnez un objet puis :

- Cliquez sur « Actions->planifier »

- Saisissez un titre d’instance approprié

- Cliquez sur « Périodicité » et sélectionnez la périodicité voulue

- Spécifiez l’option d’exécution et les paramètres souhaités

- Définissez tous les autres paramètres et options de planification requis

- Cliquez sur Planifier

Le système va créer une instance planifiée et l’exécuter conformément aux informations de planification que vous avez définies. Vous pouvez visualiser l’instance planifiée à la page « Historique » de l’objet.

Remarque

Pour modifier les paramètres de planification par défaut de l’objet, cliquez sur « Paramètres par défaut » lorsque vous ouvrez la boite de dialogue « Planification ». Définissez les paramètrs de planification et cliquez sur « Enregistrer ».

Options de planification d’objet

Les options de planification dépend du type d’objet. Les options disponibles sont :

- Périodicité (à la demande, tous les jours/semaines/mois/date fixe)

- Nombre de tentatives

- Notifications et type de notification : email, audit, alerte

- Destination : dique, FTP, email, boite au lettres

- Format (Rep, Excel, Word, PDF)

- Planification d’un objet pour un utilisateur ou un groupe

- ImprimantePlanification d’évènement